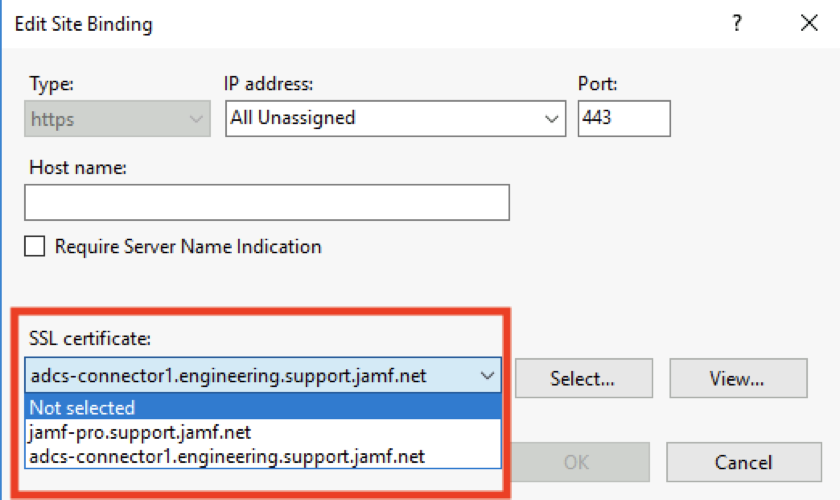

Configuración del Jamf AD CS Connector (IIS) para usarlo como certificado de servidor alternativo

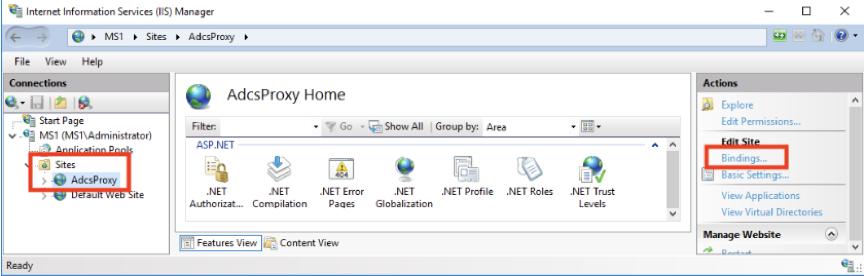

El AD CS Connector crea certificados de servidor y cliente seguros cuando se instala. Sin embargo, si tu organización prefiere usar certificados creados por una CA interna o una CA de terceros, puedes configurar el AD CS Connector para usar certificados de servidor y cliente alternativos.

Tienes el certificado de servidor que quieres usar.

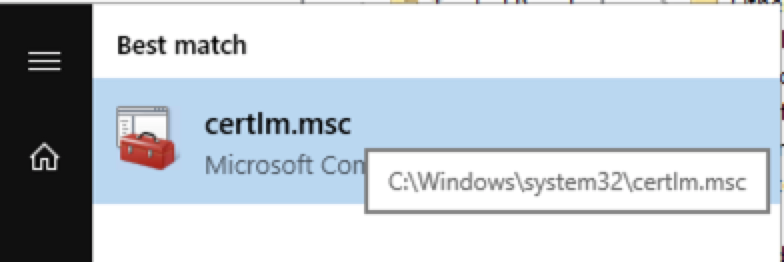

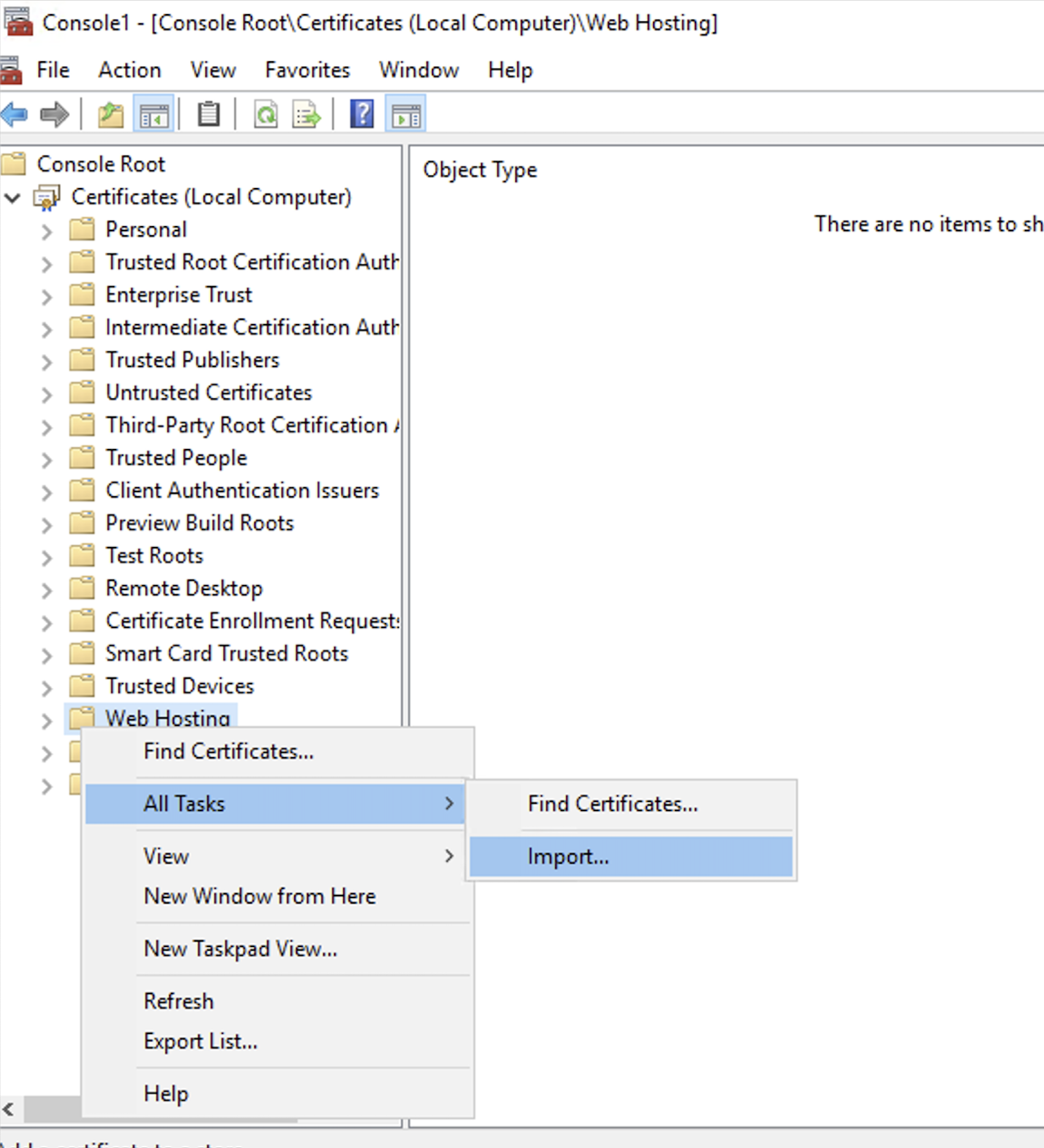

El certificado de servidor está en formato .pfx (el formato proporcionado habitualmente por tu equipo de KPI).

Si tu identidad tiene certificados raíz o intermedios en su cadena de confianza que no se hayan incluido en el archivo .pfx que has añadido al almacén de certificados de Windows, debes añadirlos también.

Reemplaza tu certificado de servidor IIS antes de que caduque. De lo contrario, Jamf Pro no podrá negociar conexiones TLS cuando haya pasado la fecha de caducidad. Los pasos son los mismos que con la instalación inicial.